miércoles, 14 de septiembre de 2016

¿La seguridad es un producto o un proceso?

La seguridad es un proceso ya que es un conjunto de métodos y herramientas destinados a proteger la información y por ende los sistemas informáticos ante cualquier amenaza, un proceso en el cual participan además personas. Concienciarlas de su importancia en el proceso será algo crítico.

¿Cuales son las amenazas que puede sufrir un sistema?

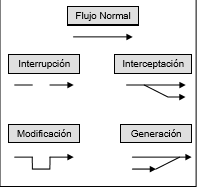

Las amenazas afectan principalmente al hardware, al software y a los datos. Éstas se deben a fenómenos de:

- INTERRUPCIÓN:

Se daña, pierde o deja de funcionar un punto del sistema. su detección es inmediata. Por ejemplo, destrucción del hardware. Borrado de programas, datos. Fallos en el sistema operativo.

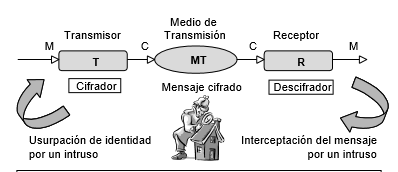

- INTERCEPTACIÓN:

Acceso a la información por parte de personas no autorizadas. Uso de privilegios no adquiridos. Su detección es difícil, a veces no deja huellas. Por ejemplo, copias ilícitas de programas. Escucha en línea de datos.

- MODIFICACIÓN:

Acceso no autorizado que cambia el entorno para beneficio. Su detección es difícil según las circunstancias. Por ejemplo, modificación de bases de datos. Modificación de elementos del HW

- GENERACIÓN :

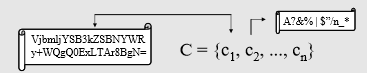

¿Qué es espacio de texto cifrado C?

Normalmente el alfabeto es el mismo que el utilizado para crear el mensaje en claro.

supondremos que el espacio de los textos cifrados C y el espacio de los M (con y sin sentido) tienen igual magnitud.

En este caso, a diferencia del espacio de mensajes M, serán válidos todo tipo de criptogramas, con y sin sentido, como es lógico

supondremos que el espacio de los textos cifrados C y el espacio de los M (con y sin sentido) tienen igual magnitud.

En este caso, a diferencia del espacio de mensajes M, serán válidos todo tipo de criptogramas, con y sin sentido, como es lógico

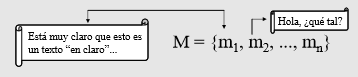

¿Qué es espacio de textos en claro M?

El espacio de texto M son componentes de un mensaje inteligible (bits, bytes, pixels, signos, caracteres, etc) que provienen de un alfabeto previamente establecido como en el ejemplo.

El lenguaje tiene unas reglas sintácticas y semánticas.

En algunos casos y para los sistemas de cifra clásicos la longitud del alfabeto indicará el módulo en el cual se trabaja. En los modernos, no guarda relación.

Habrá mensajes con sentido y mensajes sin sentido.

El lenguaje tiene unas reglas sintácticas y semánticas.

En algunos casos y para los sistemas de cifra clásicos la longitud del alfabeto indicará el módulo en el cual se trabaja. En los modernos, no guarda relación.

Habrá mensajes con sentido y mensajes sin sentido.

¿Por qué habrá que adaptarse al medio usando el cifrado?

Sea cual sea el medio de transmisión o almacenamiento (enlace, red telefónica, red de datos, discos magnéticos, disco óptico, etc), éste será siempre y por definición un medio inseguro. Por lo tanto, habrá que adaptarse a este medio usando el cifrado. Tal vez esto deje de ser cierto en los futuros sistemas con criptografía cuántica.

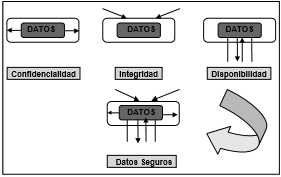

¿A qué se llaman datos seguros?

Si se cumplen los principios vistos anteriormente, diremos en general que los datos están protegidos y seguros.

Los datos sólo pueden ser conocidos por aquellos usuarios que tienen privilegios sobre ellos, sólo usuarios autorizados los podrán crear o bien modificar, y tales datos deberán estar siempre disponibles.

Los datos sólo pueden ser conocidos por aquellos usuarios que tienen privilegios sobre ellos, sólo usuarios autorizados los podrán crear o bien modificar, y tales datos deberán estar siempre disponibles.

¿Qué significa el termino "No repudio"?

Este término se ha introducido en los últimos años como una características más de los elementos que conforman la seguridad en un sistema informático.

Esta asociación a la aceptación de un protocolo de comunicación entre emisor y receptor (cliente y servidor) normalmente a través del intercambio de sendos certificados digitales de autenticación.

Se habla entonces de No Repudio de Origen y No Repudio de Destino, forzando a que se cumplan todas las operaciones por ambas partes en una comunicación.

¿Qué otras debilidades hay?

- MEMORIA:

Puede producirse la introducción de un virus, mal uso de la gestión de memoria, bloqueo del sistema, etc.

- USUARIOS:

Puede producirse la suplantación de identidad, el acceso no autorizo, visualización de datos confidenciales, etc.

¿Qué es el "Triangulo de Debilidades del Sistema"?

Los tres primeros puntos conforman el llamado Triángulo de Debilidades del Sistema:

- HARDWARE:

Pueden producirse errores intermitentes, conexiones sueltas, desconexión de tarjetas, etc.

- SOFTWARE:

Puede producirse la sustracción de programas,ejecución errónea, modificación, defectos en llamadas al sistema, etc.

- DATOS:

Puede producirse la alteración de contenidos, introducción de datos falsos, manipulación fraudulenta de datos, etc.

¿Cuales son los elementos básicos de la seguridad informática?

Estos son los tres elementos básicos de la seguridad informática:

- CONFIDENCIALIDAD:

Los componente del sistema serán accesibles sólo por aquellos usuarios autorizados.

- INTEGRIDAD:

Los componentes del sistema sólo pueden ser creados y modificados por los usuarios autorizados.

- DISPONIBILIDAD:

Los usuarios deben tener disponibles todos los componentes del sistema cuando así lo deseen.

¿Para que se implementan las medidas de control?

Las medidas de control se implementan para que tengan un comportamiento efectivo, eficiente, sean fáciles de usar y apropiadas al medio.

EFECTIVO:

que funcionen en el momento oportuno.

EFICIENTE:

que optimicen los recursos del sistema.

APROPIADAS:

que pasen desapercibidas para el usuario.

Ningún sistema de control resulta efectivo hasta debemos utilizarlo al surgir la necesidad de aplicarlo. Junto con la concienciación de los usuarios, éste será uno de los grandes problemas de la Gestión de la Seguridad Informática.

EFECTIVO:

que funcionen en el momento oportuno.

EFICIENTE:

que optimicen los recursos del sistema.

APROPIADAS:

que pasen desapercibidas para el usuario.

Ningún sistema de control resulta efectivo hasta debemos utilizarlo al surgir la necesidad de aplicarlo. Junto con la concienciación de los usuarios, éste será uno de los grandes problemas de la Gestión de la Seguridad Informática.

¿Cuanto tiempo deberá protegerse un dato?

Los datos confidenciales deben protegerse sólo hasta que ese secreto pierda su valor como tal. Se habla, por lo tanto, de la caducidad del sistema de protección: tiempo en el que debe mantenerse la confidencialidad o secreto del dato. Esto nos llevará a la fortaleza del sistema de cifra.

¿Según los acontecimientos que se fueron dando desde los '80, que hay de nuevo a partir del 2000?

- Principalmente por el uso masivo de Internet, el tema de la protección de la información se ha transformado en una necesidad y con ello se populariza la terminología técnica asociada a la criptología.

- Cifrado, descifrado, criptoanálisis, firma digital, etc.

- Autoridades de Certificación, comercio electrónico, etc.

- Ya no sólo se comenta estos temas en las universidades. Cualquier usuario desea saber, por ejemplo, que significa firmar un e-mail o qué significa que en una comunicación con un banco aparezca un candado en la barra de tareas de su navegador y le diga que el enlace es SSL con 128 bits.

- El software actual viene con seguridad añadida o embebida.

¿Qué diferencia hay entre criptografía y criptología?

LA CRIPTOGRAFÍA:

Es aquella rama inicial de las Matemáticas y en la actualidad también de la Información y la Telemática, que hace uso de métodos y técnicas con el objeto principal de cifrar, y por tanto proteger, un mensaje o archivo por medio de un algoritmo, usando una o mas claves.

LA CRIPTOLOGÍA:

El compendio de las técnicas de cifra, conocido como criptografía, y aquellas técnicas de ataque conocidas como criptoanálisis.

Es aquella rama inicial de las Matemáticas y en la actualidad también de la Información y la Telemática, que hace uso de métodos y técnicas con el objeto principal de cifrar, y por tanto proteger, un mensaje o archivo por medio de un algoritmo, usando una o mas claves.

LA CRIPTOLOGÍA:

El compendio de las técnicas de cifra, conocido como criptografía, y aquellas técnicas de ataque conocidas como criptoanálisis.

¿Cuales son los puntos débiles de un sistema informático?

El intruso al sistema utilizará el artilugio que haga más fácil su acceso y posterior ataque.

Existirá una diversidad de frentes desde los que puede producirse un ataque, tanto internos como externos.Esto dificultará el análisis de riesgo ya que el delincuente aplicará la filosofía del ataque hacia el punto más débil: el equipo o las personas

¿Qué diferencia hay entre seguridad física lógica?

El estudio de la seguridad informática podríamos plantearlo desde dos enfoques distintos aunque complementarios

LA SEGURIDAD FÍSICA:

Puede asociarse a la protección del sistema ante las amenazas físicas, incendios, inundaciones, edificios, cables, control de accesos de personas, etc.

LA SEGURIDAD LÓGICA:

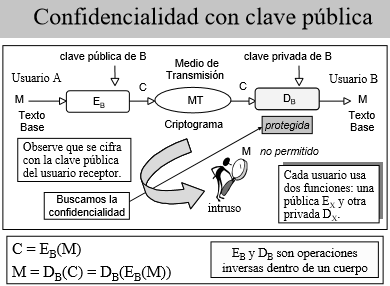

Protección de la información en su propio medio, mediante el enmascaramiento de la misma usando técnicas de criptografía. Este enfoque de las aplicaciones criptográficas, es el que sera tratado a lo largo de los capítulos de este libro

LA GESTIÓN DE LA SEGURIDAD ESTÁ EN MEDIO DE LAS DOS:

Los planes de contingencia, políticas de seguridad, normativas, etc. Aunque muy brevemente, este tema será tratado en un próximo capítulo

Puede asociarse a la protección del sistema ante las amenazas físicas, incendios, inundaciones, edificios, cables, control de accesos de personas, etc.

LA SEGURIDAD LÓGICA:

Protección de la información en su propio medio, mediante el enmascaramiento de la misma usando técnicas de criptografía. Este enfoque de las aplicaciones criptográficas, es el que sera tratado a lo largo de los capítulos de este libro

LA GESTIÓN DE LA SEGURIDAD ESTÁ EN MEDIO DE LAS DOS:

Los planes de contingencia, políticas de seguridad, normativas, etc. Aunque muy brevemente, este tema será tratado en un próximo capítulo

¿Cuales son los principios de seguridad informática?

Los principios de seguridad informática son:

- El del acceso mas fácil.

- El de la caducidad del secreto

- El de la eficiencia de las medidas

¿En cifrar o incriptar lo mismo?¿Por qué?

El término es cifrar no incriptar. La RAE define cifrar como "Transcribir en guarismos, letras o símbolos, de acuerdo con una clave, un mensaje cuyo contenido se quiere ocultar". En algunos países de Latinoamérica, por influencia del inglés, se usará la palabra encriptar.

Si bien se entiende, esta palabra todavía no existe y podría ser el acto de "introducir a alguien dentro de una cripta", algo bastante distinto a algo que deseamos expresar.

Si bien se entiende, esta palabra todavía no existe y podría ser el acto de "introducir a alguien dentro de una cripta", algo bastante distinto a algo que deseamos expresar.

¿Como se puede clasificar el delito informático?

Un delito informático es algo muy banal dado que muchos países no se ponen de acuerdo, parece ser que es un buen negocio. Se puede clasificar en:

OBJETO PEQUEÑO:

La información que se ataca está almacenada en contenedores pequeños: no es necesario un camión para robar un banco, llevarse las joyas, el dinero, etc.

CONTACTO FÍSICO:

No existe contacto físico en la mayoría de los casos. Se asegura el anonimato y la integridad física del propio delincuente.

ALTO VALOR:

El objeto codiciado tiene un alto valor. Los datos (el contenido a robar) puede valer mucho más que el soporte de los almacena: servidor, computador, disco, CD, etc.

OBJETO PEQUEÑO:

La información que se ataca está almacenada en contenedores pequeños: no es necesario un camión para robar un banco, llevarse las joyas, el dinero, etc.

CONTACTO FÍSICO:

No existe contacto físico en la mayoría de los casos. Se asegura el anonimato y la integridad física del propio delincuente.

ALTO VALOR:

El objeto codiciado tiene un alto valor. Los datos (el contenido a robar) puede valer mucho más que el soporte de los almacena: servidor, computador, disco, CD, etc.

¿La seguridad es un bien medible?¿Por qué?

La seguridad informática no es un bien medible, en cambio si podríamos desarrollar diversas herramientas para cuantificar de alguna forma nuestra seguridad informática.

martes, 13 de septiembre de 2016

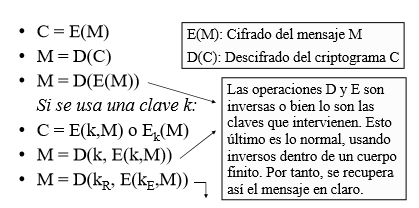

¿Como se clasifican los criptosistemas?

- Sistemas de cifra: clásicos versus modernos – Clasificación histórica y cultural (no técnica).

- Sistemas de cifra: en bloque versus en flujo – Clasificación de acuerdo a cómo se produce la cifra. Clasificación de los criptosistemas

- Sistemas con clave: secreta versus pública – Clasificación de acuerdo al uso de una única clave secreta (sistemas simétricos) o bien dos claves, una de ellas pública y la otra privada (sistemas asimétricos).

¿Qué diferencia hay entre cifrado en bloque y cifrado en flujo?

- CIFRADO EN BLOQUE: – El mismo algoritmo de cifra se aplica a un bloque de información (grupo de caracteres, número de bytes, etc.) repetidas veces, usando la misma clave. El bloque de texto o información a cifrar normalmente será de 64 ó 128 bits.

- CIFRADO EN FLUJO: – El algoritmo de cifra se aplica a un elemento de información (carácter, bit) mediante un flujo de clave en teoría aleatoria y de mayor longitud que el mensaje. La cifra se hace carácter a carácter o bit a bit.

¿Cuales son las recomenndaciones de Kerckhoffs?

Kerckhoffs fue un profesor holandés,de París en el siglo XlX,y sus recomendaciones son:

- El sistema debe ser en la práctica imposible de criptoanalizar.

- Las limitaciones del sistema no deben plantear dificultades a sus usuarios.

- El método de la elección de claves debe ser fácil de recordar.

- La transmisión de texto cifrado se hará por telégrafo

- El criptógrafo (equipo o máquina de cifrar) debe ser portable

- No debe existir una larga lista de reglas de uso

¿Cuando un algoritmo de cifra será fuerte?

Un algoritmo de cifra será fuerte si, conociendo su funcionamiento o

código, conociendo el texto cifrado y conociendo el texto en claro, el

ataque a la clave de cifra secreta es computacionalmente muy difícil.

Suscribirse a:

Entradas (Atom)